[Alcatel, 알카텔] 네트워크 장비 보안 조치 가이드 N-04 VTY 접근(ACL) 설정

개요

|

대상 |

Alcatel-Lucent |

위험도 |

상 |

code |

N-04 |

|

|

취약점 개요 |

VTY(Virtual Teletype Terminal)

사용 시 Telnet이나 SSH로 원격 접속이 가능함. 원격 접속 시 평문으로 정보가 전송되는 Telnet은 패스워드

추측 공격(Password Guessing) 및 *스니핑

공격에 취약하므로 보안상 SSH 사용을 권고함. 인가된

사용자만의 안전한 접근 관리를 위해 접속할 수 있는 IP를 제한하여 비인가자의 접근을 차단하여야

함. *스니핑(sniffing):

네트워크상의 데이터를 도청하는 행위 |

|||||

|

보안대책 |

||||||

|

판단기준 |

양호 : 가상터미널(VTY) 접근을 제한하는

ACL 설정이 되어있는 경우 |

|||||

|

취약 : 가상터미널(VTY) 접근을 제한하는 ACL 설정이 되어있지 않는 경우 |

||||||

|

조치방법 |

가상

터미널(VTY)에 특정 IP 주소만 접근 가능하도록 설정 |

|||||

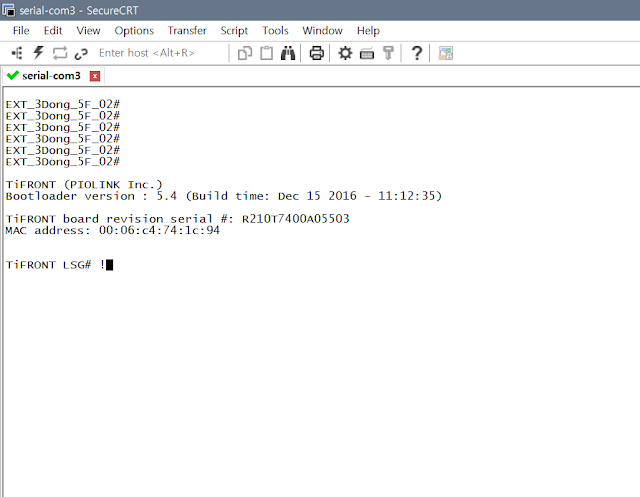

조치

ACL설정

알카텔에선 qos configuration으로 ACL을 설정한다

Source IP : 192.168.0.10

SSH port : TCP 22

의 조건으로 다음의 configuration을 설정

policy service SSH destination tcp port 22

//ACL에서 설정할 TCP 22번의 서비스를 정의

policy network group PERMIT-SSH 192.168.0.10

//ACL에서 허용할 source IP주소를 정의

policy condition PERMIT-SSH source network group PERMIT-SSH destination network group Switch service SSH

//ACL에서 허용할 조건을 정의.

출발지 : 192.168.0.10

목적지 : 스위치가 가지고 있는 모든 인터페이스 IP

서비스포트 : TCP22

policy condition DENY-SSH destination network group Switch service SSH

//허용 조건외의 차단할 조건을 정의

출발지 : ANY

목적지 : 스위치가 가지고 있는 모든 인터페이스 IP

서비스포트 : TCP22

policy action accept

//접근 허용 정의

policy action deny disposition deny

//패킷 차단 정의

policy rule PERMIT-SSH precedence 110 condition PERMIT-SSH action accept

//다음의 조건에 해당하면 접근을 허용하는 룰을 정의

policy rule DENY-SSH precedence 100 condition DENY-SSH action deny

//다음의 조건에 해당하면 접근을 차단하는 룰을 정의

qos apply

//모든 QOS 설정을 활성화

댓글

댓글 쓰기