[Alcatel, 알카텔] 네트워크 장비 보안 조치 가이드 N-16 VTY 접속 시 안전한 프로토콜 사용

개요

|

대상 |

Alcatel-Lucent |

위험도 |

중 |

code |

N-16 |

|

|

취약점 개요 |

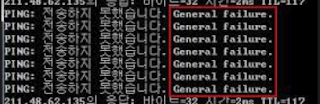

VTY 접속 시

Telnet 프로토콜을 많이 사용하지만, Telnet은 패킷을 암호화하지 않은 텍스트

형태로 전송하므로 스니핑 공격에 의해 패스워드가 쉽게 노출되는 취약점이 존재함. 따라서 패킷 자체를

암호화하여 전송하는 SSH 프로토콜 사용을 권장함. |

|||||

|

보안대책 |

||||||

|

판단기준 |

양호 : 장비 정책에 VTY 접근 시 암호화 프로토콜(ssh) 이용한 접근만 허용하고 있는 경우 |

|||||

|

취약 : 장비 정책에 VTY 접근 시 평문 프로토콜(telnet) 이용한 접근을 허용하고 있는 경우 |

||||||

|

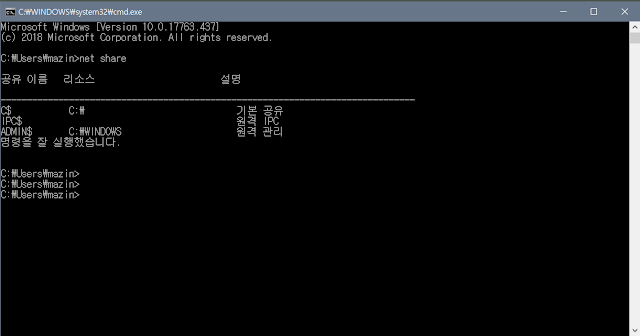

조치방법 |

암호화

프로토콜만 VTY에 접근 할 수 있도록 설정 |

|||||

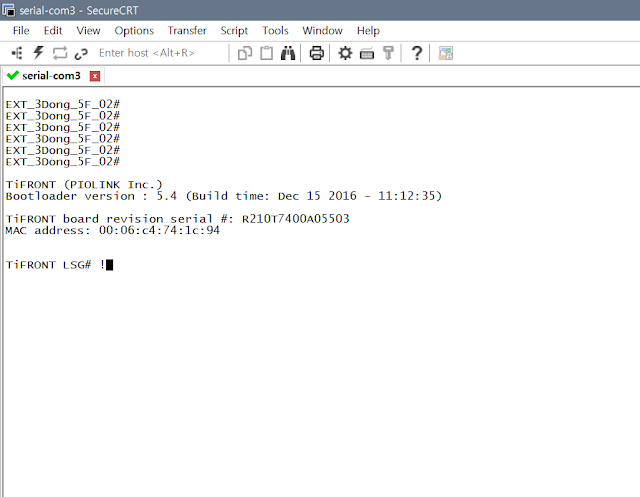

조치

show ip service

명령어로 서비스 명령어 확인

위 화면은 AOS6에서 보여지는 화면입니다

Telnet 서비스 비활성화

AOS6

no ip service telnet

AOS8

ip service telnet admin-state disable

aaa에서 ssh 인증 활성화

aaa authentication ssh local

//ssh서비스의 인증을 스위치에 저장된 user table을 참조하겠다. 쉽게 말해서 스위치에서 생성한 계정으로 인증하겠다

기타

보안 관점에서 스위치가 서비스하지 않는 포트는 모두 비활성화 하는것이 좋다

댓글

댓글 쓰기