Alcatel Lucent AOS8 PBR Configuration

시나리오

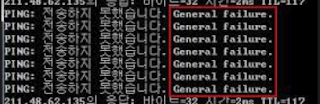

1. VPN User 네트워크는 디폴트 라우팅 테이블을 VPN장비로 보내야한다

2. Normal User 네트워크는 방화벽으로 보내야 한다

3. 백본스위치 아래 각각의 네트워크는 서로 통신이 되어야 한다

Pre-Config

vlan 10 admin-state enable name VPN-User

vlan 20 admin-state enable name Normal-User#1

vlan 30 admin-state enable name Normal-User#2

vlan 90 admin-state enable name TO-FW

vlan 91 admin-state enable name TO-VPN

//VLAN port config는 생략

ip interface "VLAN10" address 172.16.10.1 mask 255.255.255.0 vlan 10

ip interface "VLAN20" address 172.16.20.1 mask 255.255.255.0 vlan 20

ip interface "VLAN30" address 172.16.30.1 mask 255.255.255.0 vlan 30

ip interface "VLAN90" address 10.0.0.2 mask 255.255.255.252 vlan 90

ip interface "VLAN91" address 10.0.1.2 mask 255.255.255.252 vlan 91

ip static-route 0.0.0.0/0 gateway 10.0.0.1 metric 1

PBR-Config

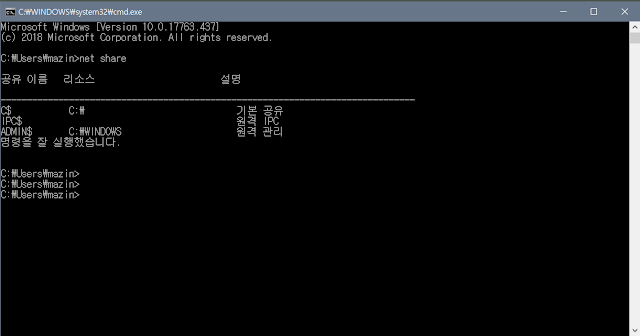

policy network group NORMAL-USERS 172.16.20.0 mask 255.255.255.0 172.16.30.0 mask 255.255.255.0

policy network group VPN-USERS 172.16.10.0 mask 255.255.255.0

정책을 먹일 각각의 네트워크 그룹을 만들어 준다

VPN사용자 네트워크가 추가 될 경우에 대응하기 위해 그룹으로 만들어준다

나중에 추가되는 네트워크는 그룹에 추가만 하면 되니깐,

policy condition FOR-INT source network group VPN-USERS destination network group NORMAL-USERS

policy condition FOR-USERS source network group VPN-USERS

그냥 Source Routing테이블만 변경할려고 하면 VPN User 네트워크가 무조건 VPN 장비를 next-hop으로 보고 던지게 된다

PBR이 백본스위치의 LOCAL 라우팅테이블보다 우선되어서 그런거다 (이부분이 핵심)

PBR의 Source 라우팅 테이블 적용전에 내부 네트워크는 정상적인 라우팅 테이블을 적용해야 한다

그러기위해 condition이 두가지이다

하나는 내부 네트워크용. 하나는 Source 라우팅 테이블 용

policy action accept

policy action FOR-USERS permanent gateway-ip 10.0.1.1

당연히 action도 두가지

policy rule FOR-INT precedence 110 condition FOR-INT action accept

policy rule FOR-USERS precedence 100 condition FOR-USERS action FOR-USERS

precedence 값이 중요하다

내부 네트워크를 먼저 적용하고 그 다음에 VPN용 룰을 적용한다

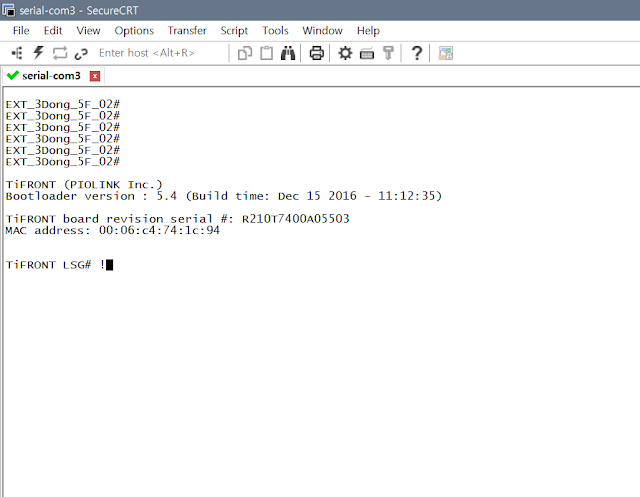

qos apply

이 config를 입력하지 않은 show 명령어로도 입력값이 보이지 않는다

당연히 정책도 적용이 안된다

참고로 policy정책을 보는 명령어는

"show configuration snapshot qos" 라고 입력하면 바로 볼 수 있으며

적용한 policy config를 한방에 날리고 싶으면

qos flush

qos apply

를 입력하면 된다

댓글

댓글 쓰기