configuration access-list(ACL) on Alcatel-Lucent OS9900 with AOS8 (알카텔 스위치 acl 설정)

Scenario

망 구성은 위와 같이 되어있다.

네트워크 관리자는 무선 IP 192.168.40.254을 사용하고 있으며

본인만 OV의 관리자 페이지에 접속하도록 백본스위치(OS9907)에서

ACL을 설정해야 한다.

상황#1

서비스 하고 있는 무선 네트워크는 총 4개의 area로 이루어져 있다

각각

WLAN : 192.168.10.0/24

GUEST : 192.168.20.0/24

CONTROL : 192.168.30.0/24

MGMT : 192.168.40.0/24

로 구성되어져 있으며 AP들이 사용하는 Network는 192.168.0.0/23를 사용중이다

상황#2

관리자 192.168.40.254만 OV2500 관리 페이지로 접근할 수 있어야 한다

나머지 사용자들은 접속 불가

알카텔은 cisco와 달리 일반 사용자들이 무선 컨트롤러에 접속 할 필요가 없다

때문에 일반 사용자들 모두 컨트롤러로의 접근을 차단한다

Configuration

우선 설정에 앞서..

알카텔은 시스코의 ACL과는 많이 다르다

일종의 방화벽 설정과 유사하며 acl 번호를 기준으로 하는 extended 및 standard의 개념도 없다

각각 상황에 맞는 OBJECT를 만들어서 룰을 만드는 방식으로 진행한다

1. define network group

먼저 각각 이용할 네트워크 그룹을 생성한다

OV2500은 HA구성으로 되어있다고 가정한다. (real IP : .9 .10)

policy network group "그룹이름" IP주소 mask 서브넷마스크

policy network group OV2500 10.0.0.9 10.0.0.10 10.0.0.11

policy network group WLAN 192.168.10.0 mask 255.255.255.0

policy network group GUEST 192.168.20.0 mask 255.255.255.0

policy network group CONTROL 192.168.30.0 mask 255.255.255.0

policy network group MGMT 192.168.40.0 mask 255.255.255.0

policy network group AP 192.168.0.0 mask 255.255.254.0

2. define condition for filtering

실질적으로 ACL을 적용할 조건을 만드는 단계

policy condition "조건이름" source network group "그룹이름" destination network group "그룹이름"

network group 대신에 ip "IP주소" 로 대체해서 사용 할 수 있다

policy condition OV_C1 source ip 192.168.40.254 destination network group OV2500

policy condition OV_C2 source network group AP destination network group OV2500

policy condition OV_C3 source network group WLAN destination network group OV2500

policy condition OV_C4 source network group GUEST destination network group OV2500

policy condition OV_C5 source network group CONTROL destination network group OV2500

policy condition OV_C6 source network group MGMT destination network group OV2500

설명

OV_C1은 관리자가 접속하는걸 허용해줄 조건

OV_C2는 AP는 OV2500에 TCP 통신을 해야하기 때문에 허용해줄 조건

OV_C3~C6까지는 실질적으로 서비스를 제공받는 사용자들이 무선 컨트롤러에 접속하는걸 차단하기 위한 조건

3. define action (permit or deny)

필터링한 패킷들을 어떻게 처리할 것인지 정의하는 단계

policy action "액션이름" disposition accept

허용

policy action "액션이름" disposition deny

패킷을 deny한다는 뜻

drop 옵션도 있다. log를 남기기 위해 deny 옵션을 사용

policy action accept

policy action deny disposition deny

4. define rule

위에서 생성한 네트워크, 조건, 액션 object들을 이용하여 룰을 생성한다

policy rule "룰이름" precedence 숫자 condition "조건이름" action "액션이름"

precedence는 priority값이라고 보면 된다.

숫자가 클수록 우선한다

policy rule OV_R1 precedence 110 condition OV_C1 action accept log

policy rule OV_R2 precedence 105 condition OV_C2 action accept log

policy rule OV_R3 precedence 100 condition OV_C3 action accept log

policy rule OV_R4 precedence 100 condition OV_C4 action accept log

policy rule OV_R5 precedence 100 condition OV_C5 action accept log

policy rule OV_R6 precedence 100 condition OV_C6 action accept log

뒤에 log를 붙이면 "show qos log"명령어를 통해 log확인이 가능하다

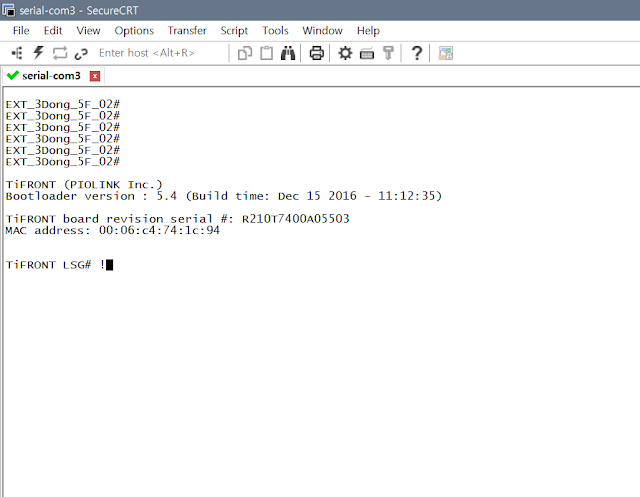

5. apply configuration

제일 중요하다. 설정한 ACL config를 실제로 apply 하는 명령어

qos apply

참고로 qos flush라고 하면 현재 적용되어 있는 qos관련 config들이 모두 지워진다

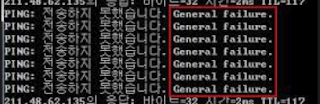

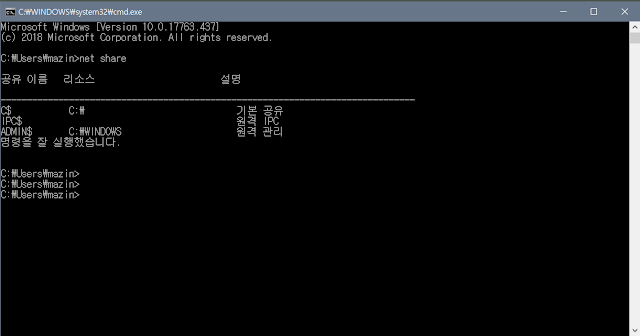

결론

이렇게 설정하면 관리자인 192.168.40.254만 OV2500으로 접속이 가능하며

같은 네트워크에 있는 다른 192.168.40.x 사용자들은 OV2500으로 접근이 제한된다

또 policy service 명령어를 통해 특정 tcp port만 차단 또는 허용하는 설정도 가능하다

policy service "서비스이름" destination tcp-port "포트숫자"

udp-port도 설정가능하다

What is the most popular casino slot game for real money - Dr.Mcd

답글삭제Slots on the Vegas Strip are the most 시흥 출장마사지 popular slot games on the 당진 출장안마 Strip, and the most popular ones 익산 출장안마 have 의정부 출장마사지 been made for the Sega Genesis and Mega Drive. 영주 출장안마